Waarom is dat zo belangrijk?

Vanwege de toenemende cyberaanvallen op industriële systemen, zoals de aanval op het Oekraïense elektriciteitsnet of de Triton/Trisis Malware-aanval, wordt het steeds belangrijker om kwetsbaarheden in operationele technologie (OT) op te sporen en aan te pakken. Dat geldt ook voor belangrijke infrastructurele industrieën, zoals olie en gas. De harde waarheid is dat veel bedrijven moeite hebben met het effectief beheren van cyberbeveiligingsrisico’s voor hun OT. Het gevaar van een cyberaanval wegnemen is een nauwkeurig proces waarvoor uitgebreide beschermingsmechanismen zijn vereist. Het proces omvat het in kaart brengen van alle assets, een veilige connectiviteit tot stand brengen en ze beschermen met actuele patches en antivirus-signatures.

Waarom u uw assets in de gaten moet houden

Het samenvoegen van IT en OT-activiteiten is doorgaans effectief, omdat er dan meer controle is over de functies in een productieproces en het besluitvormingsproces eenvoudiger wordt. Maar de voordelen brengen ook meer cyberbeveiligingsrisico’s met zich mee.

Niveau 0 (procesniveau) en niveau 1 (basisbesturing) van het ISA 99 Purdue-model bestaan uit een groot aantal activa, zoals veldapparatuur, sensoren, Distributed Control Systems (DCS), Programmable Logic Controllers (PLC) en Safety Instrumented Systems (SIS). Deze assets worden doorgaans niet beoordeeld tijdens een cyberrisicoanalyse.

Niveau 2 (lokaal toezicht) bestaat uit endpoints zoals Human Machine Interface (HMI), technische stations, servers, routers, schakelaars, enzovoorts. De kwetsbaarheden van niveau 2 worden vaak beoordeeld en zijn bekend.

Misschien denkt u dat het te veel werk is om de assets van niveau 0 en niveau 1 mee te nemen in uw cyberrisicoanalyse. Dat is een gevaarlijke gedachte. De kwetsbaarheden op niveau 1 en 0 zijn het belangrijkst omdat op deze niveaus voor een veilige en winstgevende productie wordt gezorgd. De aanwezigheid van bedrijfseigen protocollen, systemen en architectuur maakt het identificeren en inventariseren van assets moeilijker, waardoor de complexiteit van de kwetsbaarheden en het risicobeheer ook toeneemt.

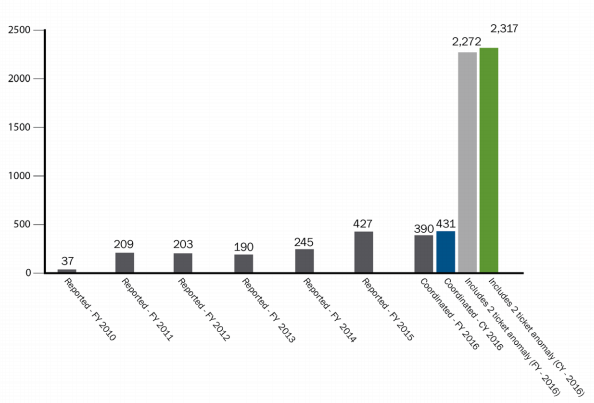

* Bron: https://www.us-cert.gov/sites/default/files/Annual_Reports/NCCIC_ICS-CERT_2016_Annual_Vulnerability_Coordination_Report_S508C.pdf

De kwetsbaarheden die aan ICS-CERT worden gemeld nemen jaarlijks toe, wat aangeeft dat er na elke opgespoorde kwetsbaarheid het steeds meer moeite vergt om ze te beheersen en te verhelpen.

De beoordeling van OT’s op kwetsbaarheden veroudert zodra systemen veranderen en er komen iedere dag nieuwe kwetsbaarheden bij. Om de kwetsbaarheden te verhelpen, is het belangrijk om alle assets die zijn aangesloten op een industrieel netwerk in kaart te brengen en een volledige inventaris te maken.

Begin vandaag nog met het inventariseren van uw assets

De eerste stap is het ontwikkelen van een beveiligingsconcept zodat u weet welke apparatuur en systemen aanwezig zijn en hoe deze zijn geconfigureerd. De uitdaging die het in kaart brengen van alle assets vormt, kan worden overwonnen aan de hand van moderne inventarisatiehulpmiddelen, die ook informatie geven over de kwetsbaarheden. Ook geven deze hulpmiddelen gedetailleerde informatie over huidige systeemconfiguraties, firmwareversies, besturingssystemen, enzovoort.

Zonder geautomatiseerde hulpmiddelen kan het beoordelen of de firmware van alle activa is bijgewerkt een grote uitdaging lijken. De kwetsbaarheden kunnen met iedere upgrade of wijziging van het systeem veranderen en daarom is het regelmatig en geautomatiseerd bijwerken van de kwetsbaarhedendatabase zo belangrijk om nieuwe kwetsbaarheden te kunnen identificeren. Een allesomvattend en actuele asset-inventaris is onmisbaar bij het ontwikkelen van een beveiligingsconcept voor een ICS-netwerk (Industrial Control Systems-netwerk). Het tekort aan vakkundig cyberbeveiligingspersoneel maakt dat het inventarisbeheerproces complexer wordt, omdat het veel inspanning vergt om de database actueel te houden. Het volledig automatiseren van deze taak is een goede oplossing en biedt een effectieve manier om de assets te beheren. Zodra de ze in kaart zijn gebracht, kan er een geschikte en effectieve cyberbeveiligingsstrategie worden ontwikkeld.

Het identificeren en inventariseren van assets mag niet ontbreken in het beveiligingsprogramma voor uw fabriek

Een fabrieksbeveiligingsprogramma moet bestaan uit het identificeren en inventariseren van assets met een op risico’s gebaseerde benadering. Dit kan voor bedrijven die hun risico’s willen beheren zeer waardevol zijn. Geautomatiseerde identificatie en inventarisatie van assets is de eerste stap als u de continuïteit, betrouwbaarheid en veiligheid van uw bedrijfsactiviteiten wilt garanderen. Het bijhouden van een actuele activa-inventaris maakt het uitvoeren van kwetsbaarheid analyses die zijn gericht op risicovermindering bovendien effectiever. Omdat er iedere dag nieuwe kwetsbaarheden bijkomen, wordt het steeds belangrijker om uw assets beter te kennen dan uw tegenstanders. En voorkomen is beter dan genezen!

Hebt u moeite met het beheren van de cyberbeveiligingsrisico’s van uw OT? Neem dan contact op met een van onze cybersecurity specialisten zoals Mark Hellinghuizer uit Nederland of uw lokale Yokogawa contactpersoon om samen een geschikte oplossing te vinden!

Top 10 kwetsbaarheden in de cyberbeveiliging binnen de olie- en gassector