Mit ‚Meltdown‘ und ‚Spectre‘ bezeichnen Security-Experten Sicherheitslücken in Prozessoren oder auch CPUs (Central Processing Unit). Diese wurden von einem Team bestehend aus Mitarbeitern des Google Project Zero, Forschern von Universitäten und Fachleuten aus der Industrie aufgedeckt. Viele moderne Prozessoren, einschließlich die von Intel, AMD und ARM sind betroffen. Security-Experten und Hersteller sehen das Problem als sehr gravierend an, und alle Beteiligten arbeiten an schnellen Updates.

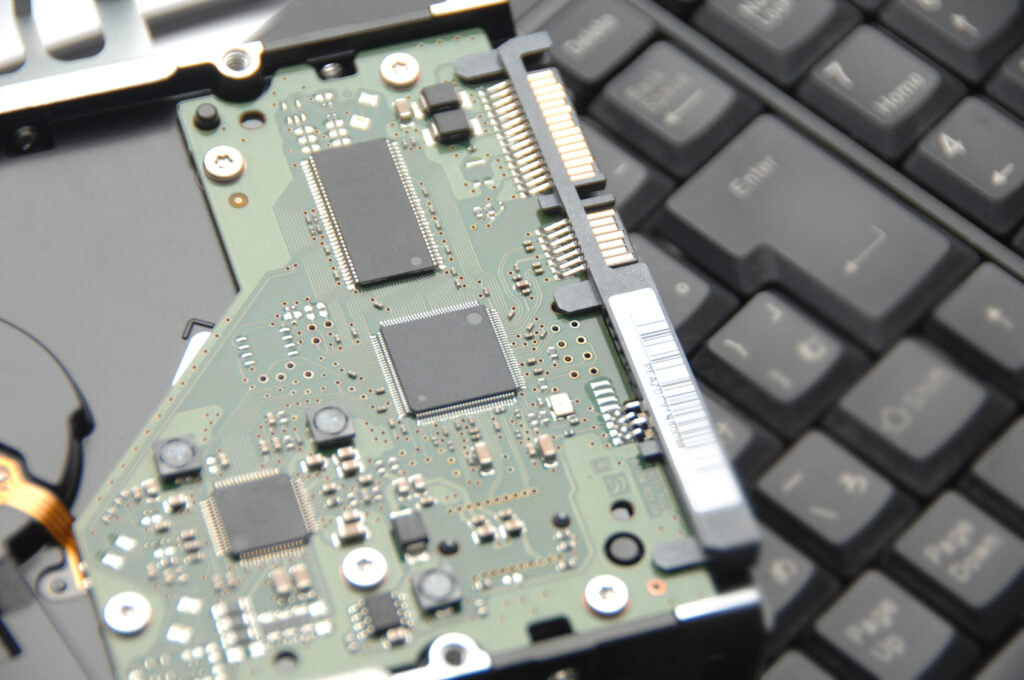

Designfehler in Prozessoren

Die Sicherheitsarchitektur von Computerchips – Design der Hardware – sind nicht ‚safe‘. Das heißt, dass sich normale Programme, die im Anwendungsspeicher laufen, Zugriff auf das Layout und den Inhalt des geschützten Kernel-Speichers verschaffen können. Um diese zu unterbinden, müssten Kernel- und Anwendungsspeicher strikt voneinander getrennt (gehärtet) werden.

Was kann passieren?

Cyber-Kriminelle können mittels ‚Meltdown‘ und ‚Spectre‘ an sensible Daten, wie z.B. an Passwörter und ‚Krypto-Schlüssel‘ gelangen. Und somit andere Daten manipulieren oder sogar löschen. Dafür verwenden sie eine Eigenschaft der modernen Out-of-Order-Prozessoren. Arbeiten Out-of-Order. Um diesem Auftrag gerecht zu werden, müssen sie spekulativ schon mal ein paar Befehle ausführen, die aber möglicherweise im realen Programmfluss bei einer Fehlspekulation doch nicht wirklich ausgeführt werden. Diese Befehle laden häufig auch vermutlich benötigte Daten in die Caches, aktualisieren die für die Adressberechnung benötigten Translation Lookaside Buffer (TLBs) und treffen weitere spekulative Vorbereitungen – all das bringt im Trefferfall enorme Performancevorteile und ohne das macht Out-of-Order wenig Sinn. Aber in diesen spekulativen Befehlen liegt auch die Crux, denn sie geben Raum für eine ganze Reihe von Angriffsszenarien (Quelle: heise.de).

Die drei bekannten Versionen der Sicherheitslücken

‚Meltdown‘

Version 1: ‘rogue data cache load’ – ‚Missbräuchliches Laden des Cache Speichers‘

(CVE-2017-5754)

Hier geht es um den Zugriffsschutz auf den Speicher des Betriebssystemkerns – ‚Kernel Page Table Isolation‘ (KPTI).

Cyber-Kriminelle können mit bestimmten Programmcodes auf die Speicher von verschiedenen Nutzern des Betriebssystemkerns zugreifen, obwohl Sie dafür keine Autorisierung besitzen.

‚Spectre‘

Variante 2: ‘bounds check bypass’ – ‚Umgehung der Validierung von Adress-Grenzen bei Speicherzugriffen’

(CVE-2017-5753)

Diese Sicherheitslabilität betrifft spezifische Befehlssequenzen in kompilierten Anwendungsprogrammen. Zusätzliches Angriffspotenzial ergibt sich beispielsweise aus Javascript-Schwachstellen oder Browser-Attacken.

Variante 3: ‘branch target injection’ – ‚Einfügen zusätzlicher Sprunganweisungen in bestehenden Code‘

(CVE-2017-5715)

Schwerpunktmäßig geht es hier um die Sicherheitslücken ‚Cloud Virtualization‘ sowie ‚Hypervisor Bypass‘, die sich auf ganze Cloud-Systeme auswirken können. Eine Eliminierung dieser Sicherheitslücken kann entweder mittels CPU-Mikrocode-Updates vom CPU-Hersteller oder mittels spezieller Anwendungen wie zum Beispiel ‚Retpoline‘ erzielt werden.

Wurden die Security-Lücken bereits von Cyber-Kriminellen ausgenutzt?

Bisher sind keine konkreten Cyber-Attacken bekannt.

Was unternimmt Yokogawa?

Funktionale Sicherheit und Security stehen bei uns als oberstes Gebot! Infolgedessen evaluieren und prüfen unsere Yokogawa Cyber-Security-Experten en Detail aktuell den Risikograd dieser bekannten Sicherheitslücken – ‚Meltdown‘ und ‚Spectre‘ – in unseren integrierten Produktionsleitsystemen sowie Sicherheitssystemen. Parallel dazu werden präventiv die aktuell seitens Microsoft bereitgestellten Patches – für alle CPUs seit 1995 – hinsichtlich ihrer Kompatibilität mit den Yokogawa eigenen Systemen sowie mit den meist genutzten Softwareprogrammen/ Antivirusprogramme – auf Herz und Niere geprüft. Diese sind essentiell, um das Risiko der ‚Nichtkonformität‘ in der Kundenanlage zu reduzieren/ auszuschließen.

Security-Patches in der Pipeline!

Die von unseren Cyber-Security-Experten verifizierten Patches werden Mitte Februar 2018 verfügbar sein.

Wünschen Sie Support?

Haben Sie konkrete Fragen zu den Sicherheitslücken in den Prozessoren oder wünschen Sie einen Support, nehmen Sie bitte gerne Kontakt zu uns auf. Wir beraten und begleiten Sie auf dem Weg zu einer sicheren Anlage.

Hallo Frau Evren,

die grosse Anzahl an Schadprogrammen sowie wachsende Anzahl an Sicherheitslücken zeigt wohl die enorme Wichtigkeit von Plant Security, die den internationalen Compliance Anforderungen/ Standards – IEC 62443 – entsprechen müssen.

Klingt nach einer Mammutaufgabe? Was sind die erforderlichen Maßnahmen?

Und vor allen Dingen: Wie behält ein Anwender (Betreiber) die Übersicht über die Sicherheitslage in seiner Anlage?

Beste Grüße, Andreas Helget

Hallo Herr Dr. Helget.

Sie haben Recht – Plant Security ist in unserem digitalen Zeitalter essentiell, aber mit den richtigen Partnern keine Mammutaufgabe.

Die strategische und betriebswirtschaftliche Bedeutung einer ungeschützten Anlage ist wohl jedem klar. Die finanziellen Schäden, die dabei entstehen, gehen in die Millionen. Noch drastischer sind die Konsequenzen bei kritischen Infrastrukturen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden. Deswegen sind intelligente, maßgeschneiderte, vielschichtige Security-Lösungskonzepte, die den internationalen Regularien und Industriestandards entsprechen, unumgänglich. Nur mit diesen Security-Lösungskonzepten kann die Anlagensicherheit wirksam gewährleistet werden.

Der wichtige erste Meilenstein zur Anlagensicherheit ist ganz klar das Detailed Risk Assesments (DRA), mit dem die komplette Infrastruktur eines Unternehmens präventiv detektiert wird. Sind die Lücken erkannt, kann ein individuelles, holistisches Security-Konzept ausgearbeitet und ausgerollt werden.

Die Sensibilisierung aller Mitarbeiter zur Cyber Security-Thematik ist gleichfalls eine Aufgabe, die im Plant Security-Konzept ausschlaggebend ist. Nur gut ausgebildete Mitarbeiter, die die Taktiken und Szenarien der Cyber-Kriminellen kennen, können vorausschauend agieren und Angriffe abwehren. Damit tragen sie in einem sehr hohen Maß zur Unternehmenssicherheit bei.

Gerne berichte ich in meinen nächsten Beiträgen über weitere Maßnahmen zu Plant Security.

Herzliche Grüße,

Fatma Evren.